Las apariencias engañan, al menos algunas veces.

Hoy en día es muy fácil replicar una página web (o parte de ella) de manera que sea exactamente igual a la original, con los píxeles cuadrados al milímetro.

Al fin de cuentas es una suplantación de identidad en toda regla.

Sitios que se hacen pasar por por los originales con el fin de recopilar (por no decir robar) tus datos o hacerte gastar dinero con compras falsas, cuando tu crees que estás comprando en el sitio original.

Si tienes pensado gastarte la nómina este Black Friday o Cyber Monday o para los regalos de Navidad, estate muy atento a pequeñas señales que te puedan hacer dudar, como por ejemplo:

- Siempre comprueba que el sitio en el que vas a comprar disponga de aviso legal y política de privacidad y busca quien es el propietario del sitio

- Fíjate bien en la URL que quizá se parezca a la original o quizá tiene alguna variación.

Por ejemplo, no es lo mismo: nominalia.com que dominalia.com o nominalia.algoraro.com (tipo: nominalia.dafsde34444nll.com)

- Desconfía de cualquier cosa que te haga sospechar. Algún cambio repentino sin sentido o que le has tenido que dar más de una vez al botón para hacer alguna acción.

- Busca en sus redes sociales, si es un sitio conocido y está sufriendo phishing, probablemente lo habrá anunciado. Si es un sitio “desconocido” mira bien que todo parezca “normal” y que no haya comentarios negativos de los usuarios del tipo: “he comprado y nunca ha llegado”.

Si tienes una tienda online (y si no también), evita que se manden correos suplantando tu identidad

Nunca nada es seguro al 100%, pero en este post te damos algunos consejos para evitar al máximo que puedas salir mal parado por culpa de que alguien se está haciendo pasar por ti y está “vendiendo” tus productos a personas a las que nunca les llegan.

Es muy fácil hacer una Newsletter (enviar un correo promocional) haciéndote pasar por ti (o por tu empresa), así pues ponte manos a la obra y no dejes que esto pase.

¿Qué son los registros SPF, DKIM y DMARC?

¿Qué es SPF?

SPF (Sender Policy Framework) es un protocolo de verificación de correo electrónico diseñado para detectar y bloquear correo electrónico fraudulento. Permite que los servidores destinatarios verifiquen que el mensaje que parece provenir de un dominio en particular en realidad provino de una dirección IP autorizada por los administradores de ese dominio.

También ayuda a que los servidores de destino tengan más confianza y evita que los correos que tu envías no sean catalogados como SPAM.

¿Cómo se formatea SPF?

A menos que el cliente no necesite agregar diferentes direcciones IP o clases para el SMTP del remitente, puede mantener los registros tal como están ahora.

Ejemplo básico:

v=spf1 a mx ~all

- La “a” indica que la IP del dominio está autorizada a enviar correos.

- Con “mx” permitimos enviar correos desde las IP de los registros mx del dominio.

- Con el softail “~”, indicamos que puede ser que alguna vez se mande correo desde otra IP no especificada. El correo se acepta, pero posiblemente como no deseado.

en cambio si en lugar de ~all es -all

Define que todos los mensajes se detienen si no coincide

Ejemplo SPF con varias IP:

v=spf1 a mx include:127.0.0.4 ~all

Aquí estamos autorizando a una IP concreta (en este caso la 127.0.0.4) a enviar correos des de el dominio en cuestión.

Ejemplo de negación total:

«v=spf1 -all»

No permitiría ningún correo ya que no se indica ninguna IP

¿Qué es DKIM?

DKIM (DomainKeys Identified Mail) es un método de autenticación para detectar la suplantación de correo electrónico. Le permite al destinatario verificar que un correo electrónico que parece provenir de un determinado dominio está autorizado por el propietario de ese dominio ya que permite firmar el correo con este dominio mediante las claves públicas indicadas en las zonas DNS y así asegurar al destinatario que el correo no ha sido interceptado y reenviado desde otro servidor no autorizado.

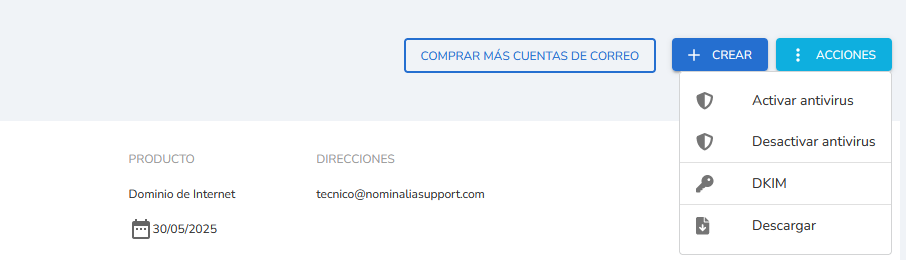

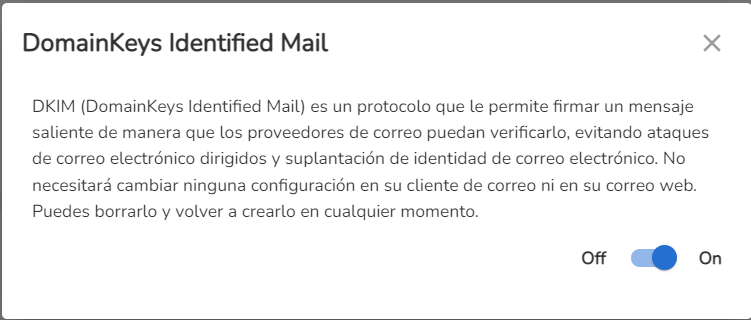

¿Cómo habilitar DKIM?

DKIM se puede habilitar desde el panel de control. No se requiere ninguna otra acción en el DNS

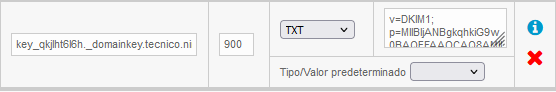

Para comprobar que DKIM se ha habilitado, puedes revisar que se haya añadido el siguiente registro TXT en tu Zona DNS

o bien, haciendo un DIG (Domain Information Groper) directamente al registro en este formato:

root@nominalia.com:~# dig key_qkjlht6l6h._domainkey.domain.ext. TXT +short

"v=DKIM1; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA0a6dKl57nIF+wAmRFMlB67TSED+xNrz/aexSFZMKxwRv8ou0xT3eOkGGsEvzxF1SfBeVN4QMwCnU2kIobnfaCjVMI/gbaRaiRZyEYYW3O+ieTnCa+8cysYWAhbcyrpHTTO58mf7QoSfasdadJCATALVBbDUwyU622ZKHNtW2jFcjWjFv2a5tJGwzlq/eu6xl" "jJYXoXvVuVFxs8zyK0CPlcjXKUz0ho1A7JqqhZOc2AZIN7vn+oyUmK2Xb4ca1fifkDsdad9EelhAh9oHL9hNyLTCIPkxreENQi4yRm2tas+ds+aw21nVwc40mYs37rn1hrGRL/dFwIDAQAB"

¿Qué es DMARC?

DMARC (Domain-based Message Authentication Reporting and Conformance) es un sistema de verificación del correo electrónico que detecta y previene la suplantación de identidad del correo electrónico y permite combatir todas las técnicas utilizadas contra el phishing y el spam. Su finalidad es definir las reglas de aplicación de DKIM y SPF

Ejemplo:

Imagina que quieres crear un registro DMARC para tudominio.com

Record type: TXT

Record value: _dmarc.mydomain.com

Record content (example):

v=DMARC1; p=none; adkim=s; aspf=s; rua=mailto:mymail@mydomain.com; ruf=mailto:legalmail@mymail.com.com; pct=70; sp=quarantine;

p= is the rule to apply, mandatory. Example:

- p=none -> no action, only data gathering

- p=quarantine -> put in quarantine

- p=reject -> reject all messages

adkim=s; strong check on DKIM, no obligatorio (por defecto)

aspf=s; strong check on SPF, not mandatory (por defecto)

rua=mailto:mymail@mydomain.com is the address to send the aggregated reports, not mandatory (por defecto sin envío)

ruf=mailto:legalmail@mymail.com es la dirección para enviar la copia forense de todo el mensaje no pasando el control DMARC, no es obligatorio (por defecto sin envío)

pct= is he % of traffic DMARC aplicado a to, eg. pct=100 todo el tráfico, no obligatorio (predeterminado 100%)

sp= same of p=, es el comportamiento para los subdominios. No es obligatorio

adkim=s; strong check on DKIM, no obligatorio (por defecto)

aspf=s; strong check on SPF (por defecto)

Así pues, si todavía no has aplicado ninguna de estas técnicas, no tardes en hacerlo, no solo para Black Friday sino, para el resto de tus días. Y si te abruma ver tanto código, siempre se lo puedes pedir a tu informático.